在數字化浪潮席卷全球的今天,網絡安全已從技術保障上升為國家戰略與商業存續的核心議題。傳統的被動式、補丁式的安全策略在日益復雜、動態且具有高度針對性的網絡威脅面前,顯得力不從心。因此,一種以“防御型體系”為核心的網絡安全新架構應運而生,它不再僅僅關注事后的檢測與響應,而是將安全基因深度融入網絡信息安全軟件開發的每一個環節,旨在構建一個主動、縱深、智能且富有彈性的防護網絡。

一、防御型體系的核心內涵:從“被動應對”到“主動免疫”

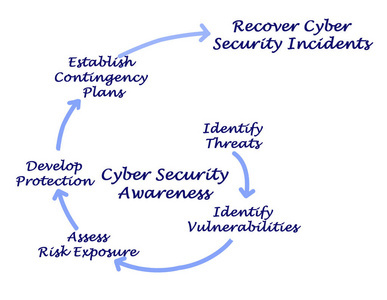

防御型體系并非單一的技術或產品,而是一種系統性的架構理念與工程實踐。其核心在于轉變思維模式,將安全視為系統內生的、不可或缺的屬性,而非外部附加的功能。它強調在軟件開發生命周期的初始階段——需求分析、架構設計、編碼實現——就系統性地識別潛在威脅、評估安全風險,并設計相應的防御機制。這好比建造一座城堡,不僅考慮城墻的堅固(邊界防護),更要在設計之初就規劃好內部巷道(網絡分區)、秘密通道(應急響應)、哨兵體系(持續監控)和自修復能力(彈性恢復),使得攻擊者即使突破一點,也難以長驅直入,且系統能快速隔離威脅并自我恢復。

二、融入軟件開發全生命周期的實踐路徑

將防御型體系理念落地于網絡信息安全軟件開發,需要貫穿以下關鍵階段:

- 安全需求與威脅建模: 在項目啟動時,即與業務需求同步進行安全需求分析。運用STRIDE等方法論進行系統的威脅建模,明確資產、識別攻擊面、評估潛在攻擊者的能力與動機,從而導出具體的安全功能與非功能需求(如數據加密強度、身份認證協議、日志審計規范等)。

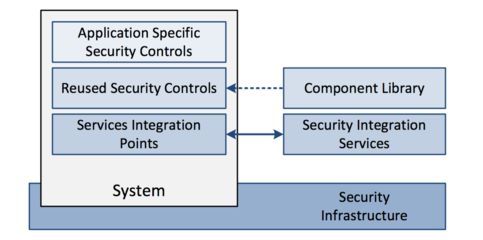

- 安全架構與設計: 基于威脅建模的結果,設計能夠抵御已識別威脅的系統架構。這包括但不限于:采用最小權限原則設計訪問控制;實施網絡微隔離以減少橫向移動風險;設計安全的數據流與處理流程;選擇經過驗證的安全協議與加密算法;規劃冗余與容災備份機制。架構本身應具備層次化、模塊化的特點,實現縱深防御。

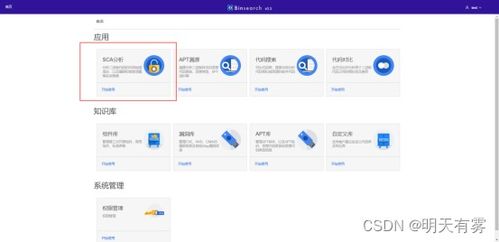

- 安全編碼與測試: 開發階段,通過制定安全編碼規范、使用靜態應用程序安全測試(SAST)工具、進行安全的第三方組件管理(SCA)來減少代碼層面的漏洞。將動態應用程序安全測試(DAST)、交互式應用程序安全測試(IAST)以及定期的滲透測試納入開發流程,持續驗證軟件在運行時的安全性。

- 安全部署與運維: 部署環節,采用安全基線配置、基礎設施即代碼(IaC)的安全策略集成,確保運行環境安全。運維階段,防御型體系強調持續的監控、檢測與響應。通過集成的安全信息與事件管理(SIEM)、終端檢測與響應(EDR)、網絡流量分析(NTA)等工具,實現全天候的威脅狩獵與異常行為分析,并建立自動化的事件響應(SOAR)流程,實現快速遏制與恢復。

- 持續改進與培訓: 建立安全度量體系,跟蹤漏洞修復周期、事件響應時間等關鍵指標,驅動體系持續優化。對開發、運維及所有相關人員進行持續的安全意識與技能培訓,使“安全第一”的文化成為組織DNA的一部分。

三、關鍵技術賦能與未來展望

防御型體系的構建離不開前沿技術的支撐:

- 零信任架構(ZTA): “從不信任,始終驗證”的原則是防御型體系的基石,通過細粒度的身份認證與動態訪問控制,有效應對邊界模糊化的挑戰。

- 人工智能與機器學習: 用于高級威脅檢測、異常行為分析、攻擊預測和自動化響應,提升體系對新型、未知威脅的智能防御能力。

- 機密計算與同態加密: 保障數據在處理與傳輸過程中的全程安全,即使在不可信環境中也能保護數據隱私。

- DevSecOps: 將安全無縫集成到敏捷開發和運維流程中,實現安全左移和持續交付,是實踐防御型體系的關鍵方法論。

隨著云原生、物聯網、5G等技術的普及,攻擊面將呈指數級擴張。防御型體系將朝著更加自適應、自學習、去中心化的方向發展。網絡信息安全軟件開發將不再是功能與安全的簡單疊加,而是從一開始就作為“防御型有機體”來設計和生長。這要求開發者、架構師和安全專家更緊密地協作,共同推動網絡安全從“成本中心”向“價值創造引擎”轉變,為數字世界的穩健運行構筑起堅不可摧的主動防線。

防御型體系代表了一種前瞻性的網絡安全哲學與實踐框架。它要求我們在開發網絡信息安全軟件時,摒棄“亡羊補牢”的舊思路,轉而追求“未雨綢繆”的新境界,通過體系化的設計、全生命周期的融入和先進技術的賦能,打造出真正能夠適應未來挑戰的、具備內在韌性的安全產品與解決方案。